山姆APP支付-跳转黄色网站-支付时出现的异常情况

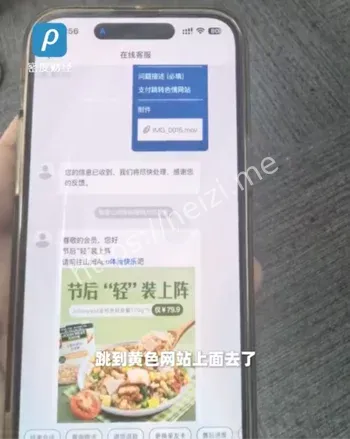

网友称在山姆会员商店APP以民生山姆联名信用卡结算时,页面瞬间跳转色情网站客服称或为下载渠道不正规并拟30元补偿,引发信息安全与公关处置双重争议,事件仍在反馈处理中。

小田

支付跳转色情页面始末:联名信用卡下单却“拐进小巷”

当事人表示,自己多年正常使用山姆APP,此次在收银台选择“民生山姆联名信用卡”付款,确认键一按,界面竟直接弹出色情站点。客服初步回应“或为下载渠道不正规”,并提出以30元赔偿息事宁人,被拒。随后门店与热线给出统一口径:记录、反馈、建议重装正规渠道APP,如再现异常再到店联动银行侧排查。消费体验被“黄跳转”生生打断,公共舆论也被点燃。

可能成因技术剖析:支付链路被劫持还是第三方SDK“开小差”

支付环节通常包含应用内WebView、H5页与银行支付机构SDK三段组合,任何一段被篡改都可能“带偏导航”。高概率嫌疑包括:DNS劫持或恶意证书导致的跳转污染ROM或插件类广告劫持覆盖WebView第三方统计广告SDK调用异常用户端误装仿冒APP或被恶意配置文件劫持深链。哪一种都不是“小bug”,都需要“客户端取证服务器日志支付通道比对”的三步举证。

客服流程与品牌公关:30元道歉券为何点燃不信任

30元补偿像在安全事故现场递来的一杯温水,解渴但不解毒。用户要的是“复盘报告责任划分防重发生”,而不是模糊化的“渠道不正规”模板话术。正确打法应包括:立刻冻结该机型该版本的可疑支付链路、发布临时安全提示、承诺在限定时点给出初步原因,并开放门店与银行联合核验通道。越透明越止损,越含糊越发酵,这是基本的公关数学。

用户自保清单:正规渠道安装与设备体检的五步法

第一步,卸载可疑版本,仅从官方应用商店与官网重装,并核对开发者与版本号第二步,系统体检,关闭“允许未知来源安装”,清理最近安装的漂移插件与来历不明VPN证书第三步,浏览器与APP清缓存,重置默认打开方式,防止被恶意深链劫持第四步,支付只走官方收银台,谨慎点击外链、弹窗、二维码第五步,保留证据:异常页面截图、时间点、机型系统与网络环境,便于后续维权与技术排查。有需要时,可带机到线下由门店与银行方协同检验。

行业合规与银行风控:联名卡通道需要“白名单签名校验”

联名信用卡的App-银行跳转应采取H5SDK双重白名单、域名固定与证书锁定策略,对所有外链执行CSP内容安全策略与SRI完整性校验支付页应启用中间人攻击防护、参数签名与回调验签对异常UA、越权JS注入与同端多次失败跳转做风控熔断。银行与商户侧日志要能“同台对数”,出现非白名单域名即自动拦截并报警。一次“黄跳转”,暴露的不仅是体验缺口,更是供应链合规短板。